Ảnh chụp lại từ màn hình

Đây là 10 thông tin liên quan tới mã độc tống tiền mới có tên BadRabbit để tránh những hoang mang không cần thiết với người dùng:

1, Vụ tấn công mạng đã nhằm vào nhiều tổ chức ở Nga và Đông Âu

Các tổ chức tại Nga và Ukraine cùng một vài tổ chức nhỏ ở Đức và Thổ Nhĩ Kỳ đã là nạn nhân của mã độc BadRabbit. Theo các nhà nghiên cứu tại hãng Avast, họ cũng đã phát hiện thấy loại mã độc này tại Ba Lan và Hàn Quốc.

Hãng bảo mật Nga Group-IB xác nhận có ít nhất 3 tổ chức truyền thông tại nước này bị mã độc Bad Rabbit tấn công.

Tới thời điểm ngày 25-10, đã có gần 200 hệ thống máy tính bị BadRabbit tấn công. Thực tế cho thấy đây không phải một kiểu tấn công giống như mã độc WannaCry hay Petya, tuy nhiên nó cũng gây ra rất nhiều rắc rối cho các tổ chức bị xâm nhập.

2, Nó chắc chắn là mã độc tống tiền

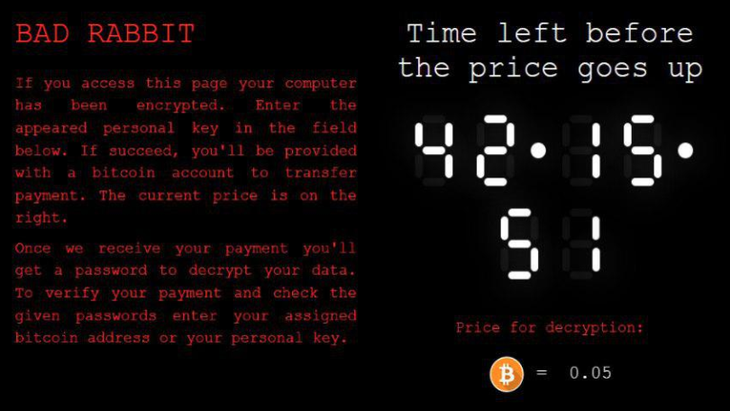

Ngay sau khi mã độc xâm nhập được vào hệ thống, nạn nhân sẽ nhận được ngay thông báo đòi tiền chuộc với nội dung cho biết các file của họ "không thể truy cập được nữa" và "không ai có thể khôi phục những dữ liệu đó nếu không có dịch vụ giải mã của chúng tôi".

Các nạn nhân được chỉ dẫn tới một trang thanh toán bằng trình duyệt Tor cùng hình ảnh chiếc đồng hồ đếm ngược. Nếu thanh toán tiền chuộc trong 40 giờ đầu tiên, giá tiền chuộc là 0,05 bitcoin (khoảng 285 USD).

Những người không trả tiền chuộc trước khi đồng hồ chạy về 0, họ bị yêu cầu phải trả mức phí cao hơn.

3, Bad Rabbit dựa trên mã độc Petya/Not Petya

Dường như ai cũng có thể nhận ra thông điệp đòi tiền chuộc của BadRabbit khá giống với thông điệp các nạn nhân từng bị mã độc Petya tấn công hồi tháng 6 vừa qua.

Sự tương đồng này không chỉ ở bề ngoài vì thực sự Bad Rabbit cũng có những thành tố cấu tạo tương tự với mã độc Petya/Not Petya.

Theo phân tích của các chuyên gia tại Crowdstrike, mã độc Bad Rabbit và thư viện liên kết động (DLL) của mã độc Not Petya có phần mã giống nhau tới 67%. Điều này cho thấy hai biến thể mã độc tống tiền này có liên hệ rất gần với nhau, rất có thể do cùng một nhóm tin tặc tạo ra.

4, Lây lan qua phiên bản cập nhật Flash giả mạo được cung cấp trên các trang web đã bị thao túng

Phương thức lây lan chính của mã độc Bad Rabbit là thông qua việc người dùng tải về những bản cập nhật Flash giả mạo trên các trang web bị "hack". Một số trang web như vậy trên thực tế đã bị thao túng từ tháng 6 năm nay.

Theo đó khi người dùng truy cập vào những trang này, họ được yêu cầu tải về các bản cập nhật Flash giả mạo và cài đặt. Những trang web bị thao túng hầu hết tại Nga, Bulgaria và Thổ Nhĩ Kỳ.

5, Sau đó mã độc có thể lây lan trên toàn hệ thống mạng

Cũng rất giống với Petya, mã độc Bad Rabbit chứa thành tố SMB cho phép nó có thể lây lan trên toàn hệ thống mạng máy tính mà không cần bất cứ tương tác nào khác của người dùng sau khi họ đã tải về và cài đặt bản cập nhật Flash giả mạo trên máy tính.

Yếu tố hỗ trợ khả năng lây lan của Bad Rabbit chính là danh sách các kết hợp username và password đơn giản mà nó có thể khai thác được trên toàn hệ thống mạng.

6, Tuy nhiên nó không khai thác lỗ hổng EternalBlue

Khi mã độc Bad Rabbit lần đầu xuất hiện, một số người cho rằng nó giống với WannaCry, tức là cũng khai thác lỗ hổng EternalBlue để phát tán trong hệ thống. Tuy nhiên tới thời điểm này thì các chuyên gia bảo mật xác định không phải vậy.

Trang Zdnet dẫn quan điểm của chuyên gia Martin Lee của công ty Talos: "Hiện chúng tôi không có bằng chứng nào cho thấy lỗ hổng EternalBlue đang bị lạm dụng để lây lan mã độc tống tiền".

7, Có thể nó là loại mã độc tấn công có mục tiêu chủ đích

Có vẻ như Bad Rabbit không tấn công một cách bừa bãi, không phân biệt với mọi hệ thống mạng. Theo các chuyên gia bảo mật, nó chỉ nhằm vào những mục tiêu có lựa chọn.

Hãng bảo mật Kaspersky Lab nêu nhận định: "Các quan sát của chúng tôi nhận thấy đây là một cuộc tấn công mạng nhằm vào hệ thống máy tính của các doanh nghiệp, tổ chức".

Tuy nhiên cho tới lúc này người ta vẫn chưa tìm ra lý do thực sự thuyết phục của việc vì sao các tổ chức truyền thông và hạ tầng tại Nga và Ukraine lại trở thành nạn nhân bị nhắm tới của Bad Rabbit.

8, Chưa rõ đối tượng nào đứng sau Bad Rabbit

Tới thời điểm này, vẫn chưa rõ đối tượng nào đã phát tán mã độc tống tiền và tại sao chúng lại làm như vậy. Tuy nhiên, căn cứ vào sự tương đồng với mã độc Petya, một số chuyên gia cho rằng Bad Rabbit cũng bắt nguồn từ nhóm hacker đứng sau mã độc đó.

Điều đáng chú ý trong vụ tấn công này là việc mục tiêu tấn công của nó lại nhằm vào các tổ chức ở Nga và Đông Âu.

Các nhóm tội phạm mạng thường có xu hướng tránh tấn công chính "quê hương" mình, do đó điều này cho thấy lực lượng đứng sau có thể không phải là hacker Nga.

9, Nó chứa những thông tin liên quan tới Trò chơi vương quyền

Bất kể việc ai là người đứng sau mã độc Bad Rabbit thì có vẻ như đó là fan của loạt phim/tiểu thuyết Trò chơi Vương quyền (Game of Thrones) vì bảng mã của Bad Rabbit chứa tên của những con rồng trong phim/tiểu thuyết này là Viserion, Drogon và Rhaegal.

10, Bạn có thể tự bảo vệ mình để không bị nhiễm mã độc Bad Rabbit

Hiện chưa rõ các nạn nhân có thể khôi phục lại được dữ liệu sau khi bị Bad Rabbit tấn công hay không, nhưng các chuyên gia khuyên họ không nên trả tiền chuộc, vì làm như vậy rốt cuộc chỉ khiến tình trạng này gia tăng.

Đã có một số hãng bảo mật công bố sản phẩm của công ty họ có thể bảo vệ người dùng khỏi mã độc Bad Rabbit.

Tuy nhiên với những người muốn chắc chắn không trở thành nạn nhân của loại mã độc này, hãng bảo mật Nga Kaspersky Lab khuyên người dùng nên chặn các file 'c: \ windows \ infpub.dat, C: \ Windows \ cscc.dat.' để ngăn ngừa mã độc lây lan.

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận